Q&A

よくあるご質問

PBHがパケットを取得する仕組みを教えてください。

PBHがパケットを取得する仕組みを教えてください。-

PBHはネットワークインターフェイスカード(NIC)を"プロミスキャスモード"に設定することにより、パケットを取得しています。

PBHはネットワークインターフェイスカード(NIC)を"プロミスキャスモード"に設定することにより、パケットを取得しています。

プロミスキャスモードとは

プロミスキャスモードとは

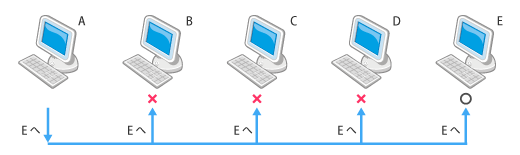

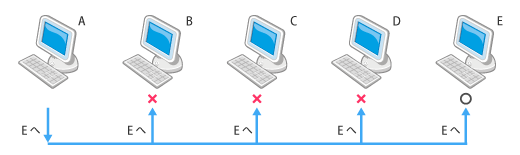

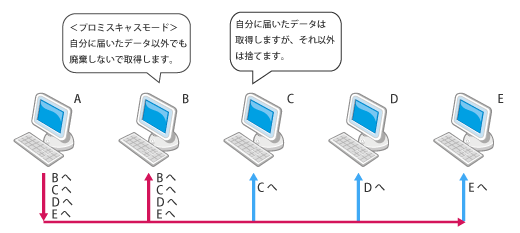

単純にケーブルでつながっている様な、ネットワーク内に流れる通信は、特定のあて先のみに送信されている訳ではありません。全員に同じデータが送信されます。

全員に同じデータが届きますが、ネットワークインターフェイスカード(NIC)にて、自分のMACアドレス※あて以外の通信は、廃棄される仕組みになっています(上図)。

※個々のLANボードに最初から書き込まれた16進数、12桁のアドレスで、ベンダーコードとノード番号からなる。

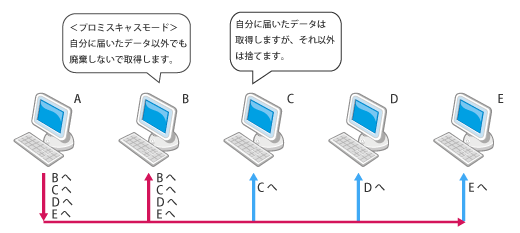

ネットワークインターフェイスカード(NIC)を"プロミスキャスモード"と呼ばれる"無差別取得モード"にすると、他のホストへの通信も取得することができます。

NICをプロミスキャスモード(無差別取得モード)にすると、他のホストへの通信も取得することができます。

PBHでは、パケット取得専用LANポート(取得ポート)を設けて、常に"プロミスキャスモード"で動作しています。

そのため、ネットワーク内の通信を全て取得することが可能になります。

また、取得ポートをプロミスキャスモードにするだけではなく、IPアドレスを意図的に割り当てない(0.0.0.0にしておく)ことで、他のホストとの通信をしない(※)様にし、ステルス化しています。

※IPアドレスを0.0.0.0にする、ということは"IPアドレスが無い"ということであり、pingでPBHを探そうとしても返信しないため、見つかりません(ステルス化)。

このことはまた、取得ポートにおいては、データの受信のみを行い、送信はしないことを意味します。  SSLを解読して表示できる仕組みを教えてください。

SSLを解読して表示できる仕組みを教えてください。-

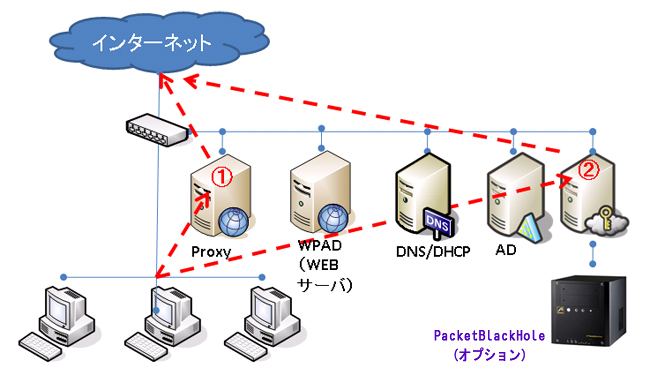

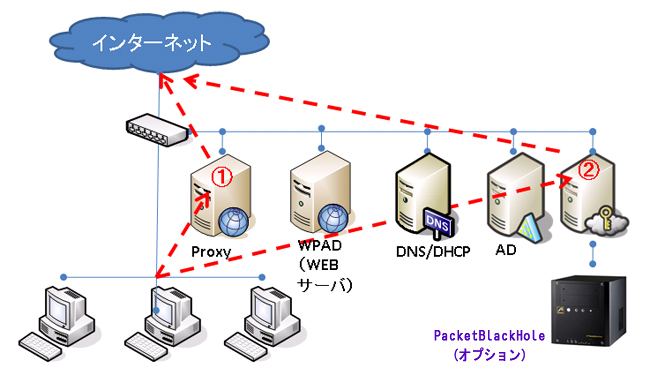

Counter SSL ProxyとPacketBlackHoleを組み合わせることにより、PacketBlackHoleの画面にSSL通信の内容が表示できます。

Counter SSL ProxyとPacketBlackHoleを組み合わせることにより、PacketBlackHoleの画面にSSL通信の内容が表示できます。

Counter SSL Proxy使用時の通信イメージ図

Counter SSL Proxy使用時の通信イメージ図

① HTTP通信は既存PROXY経由で通信を確立。

② 指定されたURLのSSL通信はCSP経由で通信を確立。PacketBlackHoleを利用して通信内容を手軽に再現することも可能。

他社はどんな目的でPacketBlackHoleを導入していますか?

他社はどんな目的でPacketBlackHoleを導入していますか?-

社外とやり取りされるWeb関連、メール関連の通信を監視する目的での導入が大多数を占めますが、最近は社内での不正を監視するために導入されるケースも増えています。

社外とやり取りされるWeb関連、メール関連の通信を監視する目的での導入が大多数を占めますが、最近は社内での不正を監視するために導入されるケースも増えています。

また、PBHを設置することを社内に周知することにより、社員による不正アクセス等の抑止効果も期待できます。  導入した会社はどのような効果がありましたか?

導入した会社はどのような効果がありましたか?-

業務時間内外とわず、Web閲覧されるキーワードは何が多いのか、動画の参照はどの時間帯に集中しているか、インターネットメッセンジャー利用履歴はどうか、また、従業員が突然の休暇になってしまった場合に、重要なメールを放置しないようシステム管理者の範疇で確認できる事が効果として表れています。

業務時間内外とわず、Web閲覧されるキーワードは何が多いのか、動画の参照はどの時間帯に集中しているか、インターネットメッセンジャー利用履歴はどうか、また、従業員が突然の休暇になってしまった場合に、重要なメールを放置しないようシステム管理者の範疇で確認できる事が効果として表れています。  導入に際して既存設備の変更は必要ですか?

導入に際して既存設備の変更は必要ですか?-

リピータハブやスイッチングハブに追加する場合

リピータハブやスイッチングハブに追加する場合

ネットワーク構成など、既存設備に変更を加える必要はありません。ハブを一段つけるのと同じで、ネットワークの間に設置するだけです。ネットワークを一旦止める必要もありません。インターネットエクスプローラなどのWEBブラウザを使って特定の管理用端末(管理ホスト)から操作するようになっていますので、どの端末から管理するか決めていただく必要はあります。

リピータハブは100BASE-T HDで動作しますので、リピータハブを挟む両端のスイッチングハブ(リピータハブと直接接続するスイッチングハブ)は 100BASE-T HD で動作するものをご用意下さい。

ブリッジ型で設置する場合、一時的にネットワークを止める必要があります。

詳細は弊社営業か販売代理店までお問合せ下さい。  実際に使って試してみたい。

実際に使って試してみたい。-

デモ機をご用意しています。メールもしくはお電話でお問い合わせください。

デモ機をご用意しています。メールもしくはお電話でお問い合わせください。

【お問い合わせ】

概要

PBHがパケットを取得する仕組みを教えてください。

PBHがパケットを取得する仕組みを教えてください。-

PBHはネットワークインターフェイスカード(NIC)を"プロミスキャスモード"に設定することにより、パケットを取得しています。

PBHはネットワークインターフェイスカード(NIC)を"プロミスキャスモード"に設定することにより、パケットを取得しています。

プロミスキャスモードとは

プロミスキャスモードとは

単純にケーブルでつながっている様な、ネットワーク内に流れる通信は、特定のあて先のみに送信されている訳ではありません。全員に同じデータが送信されます。

全員に同じデータが届きますが、ネットワークインターフェイスカード(NIC)にて、自分のMACアドレス※あて以外の通信は、廃棄される仕組みになっています(上図)。

※個々のLANボードに最初から書き込まれた16進数、12桁のアドレスで、ベンダーコードとノード番号からなる。

ネットワークインターフェイスカード(NIC)を"プロミスキャスモード"と呼ばれる"無差別取得モード"にすると、他のホストへの通信も取得することができます。

NICをプロミスキャスモード(無差別取得モード)にすると、他のホストへの通信も取得することができます。

PBHでは、パケット取得専用LANポート(取得ポート)を設けて、常に"プロミスキャスモード"で動作しています。

そのため、ネットワーク内の通信を全て取得することが可能になります。

また、取得ポートをプロミスキャスモードにするだけではなく、IPアドレスを意図的に割り当てない(0.0.0.0にしておく)ことで、他のホストとの通信をしない(※)様にし、ステルス化しています。

※IPアドレスを0.0.0.0にする、ということは"IPアドレスが無い"ということであり、pingでPBHを探そうとしても返信しないため、見つかりません(ステルス化)。

このことはまた、取得ポートにおいては、データの受信のみを行い、送信はしないことを意味します。  通信を取得するのは、違法ではないのですか?

通信を取得するのは、違法ではないのですか?-

プロバイダーなどの通信事業者が利用者の通信を取得するようなケースでは違法となる場合がありますが、自社内の通信を社員の了解のもとに取得する場合は特に違法とはなりません。

プロバイダーなどの通信事業者が利用者の通信を取得するようなケースでは違法となる場合がありますが、自社内の通信を社員の了解のもとに取得する場合は特に違法とはなりません。

ご判断に迷う場合は、弁護士など法律の専門家に相談されることをお勧めいたします。  他社はどんな目的でPacketBlackHoleを導入していますか?

他社はどんな目的でPacketBlackHoleを導入していますか?-

社外とやり取りされるWeb関連、メール関連の通信を監視する目的での導入が大多数を占めますが、最近は社内での不正を監視するために導入されるケースも増えています。

社外とやり取りされるWeb関連、メール関連の通信を監視する目的での導入が大多数を占めますが、最近は社内での不正を監視するために導入されるケースも増えています。

また、PBHを設置することを社内に周知することにより、社員による不正アクセス等の抑止効果も期待できます。  PacketBlackHoleによって、どういったリスクを回避することができますか?

PacketBlackHoleによって、どういったリスクを回避することができますか?-

PacketBlackHoleは攻撃の手順から送受信したメールの履歴まで全てをステルスモードで記録し、必要に応じてアラートを上げます。個人情報流出や誹謗中傷といったインシデントに対して迅速な対応が可能で、追跡調査の証拠にもなります。そのため知らないうちに被害が拡大してしまったり、調べても何が起こったか不明であったりといった、法的・社会的責任を果たせないというリスクを回避することができます。また踏み台にされた場合、侵入者はその痕跡を消すため、濡れ衣を着せられる危惧もありますが、PacketBlackHoleならば「痕跡を消した」という履歴が残るため、事実関係を判明させることができます。

PacketBlackHoleは攻撃の手順から送受信したメールの履歴まで全てをステルスモードで記録し、必要に応じてアラートを上げます。個人情報流出や誹謗中傷といったインシデントに対して迅速な対応が可能で、追跡調査の証拠にもなります。そのため知らないうちに被害が拡大してしまったり、調べても何が起こったか不明であったりといった、法的・社会的責任を果たせないというリスクを回避することができます。また踏み台にされた場合、侵入者はその痕跡を消すため、濡れ衣を着せられる危惧もありますが、PacketBlackHoleならば「痕跡を消した」という履歴が残るため、事実関係を判明させることができます。  導入することで、個人情報保護対策にどう役立ちますか?

導入することで、個人情報保護対策にどう役立ちますか?-

個人情報の保護に関して、必要かつ適切な安全管理措置を講じる上で、その技術的安全管理措置を支援します。個人情報保護対策には予防策と事後策がありますが、PacketBlackHoleは情報漏えい一発検索の機能を備えるなど、特に事後策に力を発揮します。通常のメール、WEBメール、インスタント・メッセンジャーなどを介して個人情報漏えいが発覚した場合、「誰が・いつ・どこに・何を送ったか」を迅速に究明できるため、流出させた個人の特定、漏えい情報の回収、被害範囲の限定などが容易になります。抑止策については、設置が内部に周知されている場合、心理的抑止効果を見込むことができます。

個人情報の保護に関して、必要かつ適切な安全管理措置を講じる上で、その技術的安全管理措置を支援します。個人情報保護対策には予防策と事後策がありますが、PacketBlackHoleは情報漏えい一発検索の機能を備えるなど、特に事後策に力を発揮します。通常のメール、WEBメール、インスタント・メッセンジャーなどを介して個人情報漏えいが発覚した場合、「誰が・いつ・どこに・何を送ったか」を迅速に究明できるため、流出させた個人の特定、漏えい情報の回収、被害範囲の限定などが容易になります。抑止策については、設置が内部に周知されている場合、心理的抑止効果を見込むことができます。  PacketBlackHoleの裁判における証拠性は?

PacketBlackHoleの裁判における証拠性は?-

電子データは通常、改竄が容易であることなどを理由に証拠性の有無が懸念されていますが、PacketBlackHoleに記録されているデータは改竄がされにくい設計となっています。更に、必要なときに利用でき、その利用には認証を必要としています。つまり情報セキュリティにおいて要請される三大要素である「Confidentiality:機密性」「Integrity:完全性」「Availability:可用性」のすべてを満たしています。そのため証拠として用いることができると考えられます。ただし裁判における証拠としての証明力については、自由心証主義により裁判官の自由な判断に委ねられており、明確な規定はありません。

電子データは通常、改竄が容易であることなどを理由に証拠性の有無が懸念されていますが、PacketBlackHoleに記録されているデータは改竄がされにくい設計となっています。更に、必要なときに利用でき、その利用には認証を必要としています。つまり情報セキュリティにおいて要請される三大要素である「Confidentiality:機密性」「Integrity:完全性」「Availability:可用性」のすべてを満たしています。そのため証拠として用いることができると考えられます。ただし裁判における証拠としての証明力については、自由心証主義により裁判官の自由な判断に委ねられており、明確な規定はありません。  PacketBlackHoleをWindowsにインストールすることはできますか?

PacketBlackHoleをWindowsにインストールすることはできますか?-

専用OS、および専用システムのためできません。

専用OS、および専用システムのためできません。

導入

導入した会社はどのような効果がありましたか?

導入した会社はどのような効果がありましたか?-

業務時間内外とわず、Web閲覧されるキーワードは何が多いのか、動画の参照はどの時間帯に集中しているか、インターネットメッセンジャー利用履歴はどうか、また、従業員が突然の休暇になってしまった場合に、重要なメールを放置しないようシステム管理者の範疇で確認できる事が効果として表れています。

業務時間内外とわず、Web閲覧されるキーワードは何が多いのか、動画の参照はどの時間帯に集中しているか、インターネットメッセンジャー利用履歴はどうか、また、従業員が突然の休暇になってしまった場合に、重要なメールを放置しないようシステム管理者の範疇で確認できる事が効果として表れています。  導入した官公庁はどのような効果がありましたか?

導入した官公庁はどのような効果がありましたか?-

非常に規制が厳しいお客様なので、メール等で重要なデータを自宅に無断で送付した履歴等を調査する際に非常に重宝しているという意見をいただいております。

非常に規制が厳しいお客様なので、メール等で重要なデータを自宅に無断で送付した履歴等を調査する際に非常に重宝しているという意見をいただいております。

また、情報漏えい対策に敏感になっているお客様でもあるので、データの取り扱いやメール履歴を参照する際に有意義に活用しているという意見をいただいております。  導入した後に運用で問題になったことはありますか?

導入した後に運用で問題になったことはありますか?-

弊社の製品ではありませんが、他社製品をログ記録装置として導入し男性のシステム管理者が、女性社員に対してストーカー行為をしたことがありました。

弊社の製品ではありませんが、他社製品をログ記録装置として導入し男性のシステム管理者が、女性社員に対してストーカー行為をしたことがありました。

弊社および弊社代理店ではこのようなことがないように、導入されるお客様向けに運用ポリシーの作成なども行っております。そこで、お客様の閲覧者に対する不正行為を防ぐ仕組みを提案させていただいています。

弊社営業・技術、弊社代理店向けにエンジニア向けのトレーニングおよび資格試験を行っており、この事例をやってはいけない事例として紹介しており教育しています。  実際の導入の手順は、どのようなものですか?

実際の導入の手順は、どのようなものですか?-

導入の手順

導入の手順

一般的なハブを介する接続手順は下記のようになります。

①PacketBlackHoleを設置する。

②電源ケーブルを本体に接続し、電源プラグをコンセントに差し込む。

③本体にネットワークの口が1つから3つあるので、「CONTROL」と書いてある方を管理ホスト側、「CAPTURE」と書いてある方を取得用の接続機器に接続する。

④電源を入れる。

弊社アプライアンス製品に関しては、接続して電源を入れるだけで、すぐに使えるようになります。あとは「システム設定」-「設定ウィザード」に従って管理用端末(管理ホスト)などを設定してください。設定完了後に動作開始します。

※設置方法や、設定方法については弊社営業や代理店先にお問合せ下さい。  導入に際して既存設備の変更は必要ですか?

導入に際して既存設備の変更は必要ですか?-

リピータハブやスイッチングハブに追加する場合

リピータハブやスイッチングハブに追加する場合

ネットワーク構成など、既存設備に変更を加える必要はありません。ハブを一段つけるのと同じで、ネットワークの間に設置するだけです。ネットワークを一旦止める必要もありません。インターネットエクスプローラなどのWEBブラウザを使って特定の管理用端末(管理ホスト)から操作するようになっていますので、どの端末から管理するか決めていただく必要はあります。

リピータハブは100BASE-T HDで動作しますので、リピータハブを挟む両端のスイッチングハブ(リピータハブと直接接続するスイッチングハブ)は 100BASE-T HD で動作するものをご用意下さい。

ブリッジ型で設置する場合、一時的にネットワークを止める必要があります。

詳細は弊社営業か販売代理店までお問合せ下さい。  PacketBlackHoleはファイアウォールがある場合、どこに設置しますか?

PacketBlackHoleはファイアウォールがある場合、どこに設置しますか?-

設置

設置

一般的には、内部から外部へのアクセスを取得するために、ファイアウォールの手前(下流)に取りつけます。 プロキシサーバがある場合は、端末のIPアドレスを記録できるように、プロキシサーバの手前に設置します。

ルータを使う、L3ネットワークの場合はL3スイッチの上流につけることになります。この場合MACアドレスは取得できません。 PacketBlackHoleはPPPoEやタグVLANにも対応していますので、ルータと光ネットワークユニット(Optical Network Unit; ONU)の間に設置してもデータが取得・再現できます。  オプションのリピータハブを使用する必要がありますか?

オプションのリピータハブを使用する必要がありますか?-

リピータハブ

リピータハブ

当社のIDS-HUBはPacketBlackHole用に最適化されておりますので、ご利用をお勧めします。

既設のスイッチングハブのポートミラー機能をお使い頂くことも可能ですが、その場合は当該スイッチの性能に依存します。

IDS-HUBに関するご質問は、メールもしくにてお電話でお問い合わせください。【お問い合わせ】

実際に使って試してみたい。

実際に使って試してみたい。-

デモ機をご用意しています。メールもしくはお電話でお問い合わせください。

デモ機をご用意しています。メールもしくはお電話でお問い合わせください。

【お問い合わせ】

パンフレットをください。

パンフレットをください。-

ネットエージェント営業部までご連絡いただければ、送付いたします。

ネットエージェント営業部までご連絡いただければ、送付いたします。

また持参してご説明もいたしますので、遠慮なくお問い合わせください。

サイトからのダウンロードには対応しておりません。

【お問い合わせ】

機能

タップで取得するにはどうしたらよいですか?

タップで取得するにはどうしたらよいですか?-

PacketBlackHoleにはパケットを取得するLANポートが2つ必要になるため、「bond」という設定にします。

PacketBlackHoleにはパケットを取得するLANポートが2つ必要になるため、「bond」という設定にします。

bondとは、2枚のNICを論理的に1枚にし、取得する方法です。

全二重で通信を行っているネットワーク回線の、上流と下流の2方向の通信を分けて出力する装置が、「ネットワークタップ」です。この装置を使用すれば、全二重通信を完全に取得できます。  snmpは使用できますか?

snmpは使用できますか?-

PacketBlackHoleの機能としてsnmpdを起動できます。

PacketBlackHoleの機能としてsnmpdを起動できます。

MIBに関しては以下を参照してください。

$ snmpwalk -v 1 -c public 【IPアドレス】 で取得した内容です。

snmpの内容に関しては通常サポート対象外となっています。

コミュニティー名などの設定は/etc/snmp/snmpd.conf で設定してください。

$ snmpwalk -v 1 -c public 192.168.1.240

解析

SSLを解読して表示できる仕組みを教えてください。

SSLを解読して表示できる仕組みを教えてください。-

Counter SSL ProxyとPacketBlackHoleを組み合わせることにより、PacketBlackHoleの画面にSSL通信の内容が表示できます。

Counter SSL ProxyとPacketBlackHoleを組み合わせることにより、PacketBlackHoleの画面にSSL通信の内容が表示できます。

Counter SSL Proxy使用時の通信イメージ図

Counter SSL Proxy使用時の通信イメージ図

① HTTP通信は既存PROXY経由で通信を確立。

② 指定されたURLのSSL通信はCSP経由で通信を確立。PacketBlackHoleを利用して通信内容を手軽に再現することも可能。

トラブル

復電したときに、PacketBlackHoleを自動的に起動したい。

復電したときに、PacketBlackHoleを自動的に起動したい。-

対象機種:PBH-VR1a,PBH-WR1,PBH-WR1a

PacketBlackHoleを復電時、自動的に起動させる設定はBIOSにあります。工場出荷時では自動起動設定になっておりませんので、BIOSの設定でAC LOSS設定を変更してください。

PacketBlackHoleを復電時、自動的に起動させる設定はBIOSにあります。工場出荷時では自動起動設定になっておりませんので、BIOSの設定でAC LOSS設定を変更してください。

またIPMI機能を利用して遠隔起動することもできます。