100人以下の中小企業に最適な情報漏洩対策ソリューション

PBH:QPC

メニュー概要

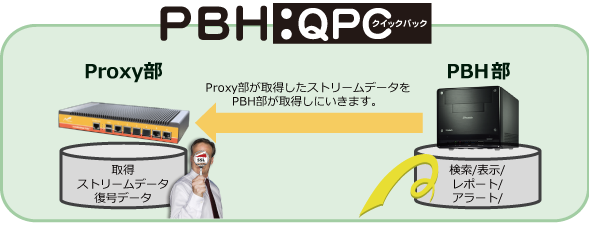

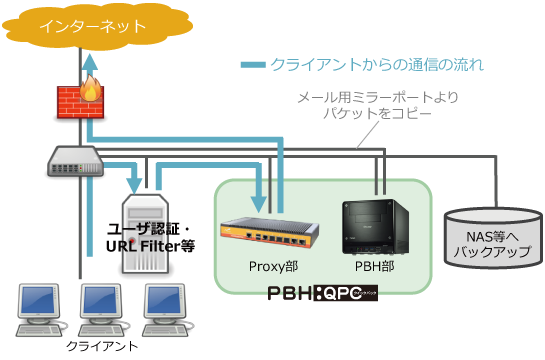

「PBH:QPC」は、社内ネットワーク通信を監視できるPacketBlackHole(以下PBH)と、HTTPS暗号化通信の可視化ができるCounter SSL Proxy(以下CSP)

のセットです。

CSPが搭載されたProxy部単体は、HTTPS暗号化通信データの復号・記録を行う機能を持ちます。

PBHが搭載されたマシンでは、Proxy部で記録したデータについて「検索の為のインデックス化・表示」や「リスクを分析し、管理者に通知」等を行います。

- Proxy部はHTTP通信/HTTPS暗号化通信のProxyとして動作をします。取得したストリームデータは、 Proxy部からPBH部へ転送されます。

- HTTPS暗号化通信は、Proxy部で復号化された後、PBH部へ転送されます。

- PBH部では、転送されたデータの検索と再現が可能です。

構成例

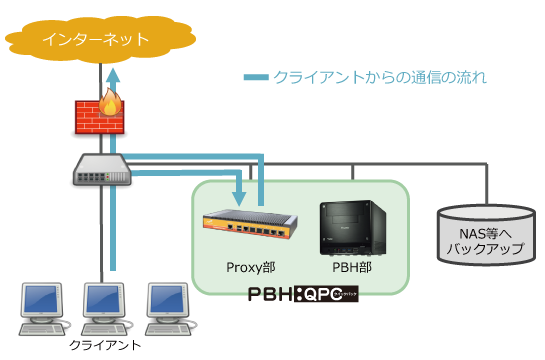

例1:既存環境にProxyがない場合

シンプルで安価な構成で、主要なウェブ通信が監視可能になります。

- クライアントの設定により、HTTP通信及びHTTPS暗号化通信はPBH:QPC Proxy部経由で接続させます。(.pacによる設定)

- メールやその他の通信の経路変更は必要ありません。

- クライアントへCSPのルート証明書をインストールします。(ADによるグループポリシーの使用を推奨)

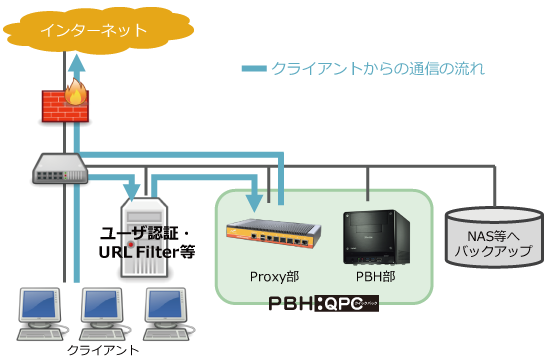

例2:既存環境にProxyがある場合

フィルタリング未対象の通信の監視ができ、社内のWEB通信利用の現状把握や、フィルタリングの必要性を検討すべき通信の発見などが可能になります。

- 接続ルートは、[ クライアント → 既存Proxy → PBH:QPC Proxy部 → インターネット ]になります。

- 既存Proxy設定により、HTTP通信及びHTTPS暗号化通信はPBH:QPC Proxy経由で接続をさせます。メールやその他の通信の経路変更は必要ありません。

- 既存Proxyへx-forwarded-forの設定を行う事でPBHでクライアントのIPアドレスを認識可能です。

- クライアントへPBH:QPC Proxyのルート証明書をインストールします。 (ADによるグループポリシーの使用を推奨)

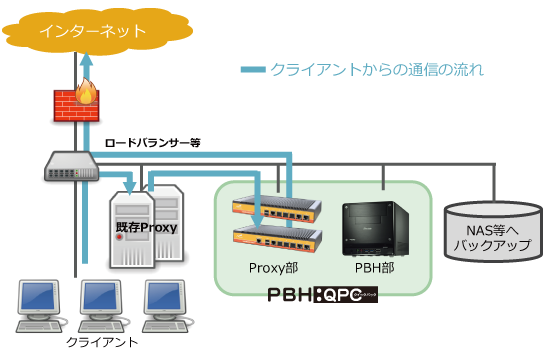

例3:既存環境でProxyが冗長化されている場合

Proxyサーバが冗長されている場合、PBH:QPCの冗長化も可能です。

- 既存Proxyによるプライオリティの設定か、ロードバランサー等の機器によりPBH:QPC Proxyへ分散します。

- この場合、冗長用として追加のPBH:QPC Proxyをご利用いただくことをお勧めします。(※ 既存Proxyへ、x-forwarded-forの設定が必要です。)

例4:メールを取得する場合

- 接続ルートは、[ クライアント → 既存Proxy → PBH:QPC Proxy部 → インターネット ]になります。

- 既存Proxy設定により、HTTP通信及びHTTPS暗号化通信はCSP Probe経由で接続をさせます。メールやその他の通信の経路変更は必要ありません。

- 既存Proxyへx-forwarded-forの設定を行う事でPBHでクライアントのIPアドレスを認識可能です。

- クライアントへCSPのルート証明書をインストールします。(ADによるグループポリシーの使用を推奨)(※ 既存Proxyへ、x-forwarded-forの設定が必要です。)